Bezpieczeństwo

Bezpieczne transakcje online

Co znajdziesz w tym artykule:

Zakupy w sieci to niebywały komfort, który jednak niesie za sobą ryzyko związane z bezpieczeństwem przesyłanych danych. Jak chronić transakcje zawierane na odległość przed niepowołanym dostępem?

Świat pędzi do przodu w zawrotnym tempie. Wraz z rozwojem technologii oraz wzrostem dostępności szerokopasmowych łącz internetowych Polacy coraz częściej dokonują zakupów korzystając z komputera i urządzeń mobilnych. Szeroki dostęp do sieci pozwala na zniesienie ograniczeń terytorialnych. Dzięki temu nawiązywanie kontaktów biznesowych z firmami odległymi o tysiące kilometrów nie jest w dzisiejszych czasach problemem. To niebywały komfort, który jednak niesie za sobą ryzyko związane z bezpieczeństwem przesyłanych danych. Jak więc chronić transakcje zawierane na odległość przed niepowołanym dostępem?

Certyfikat SSL

Pierwszym krokiem jaki możesz, a w zasadzie powinieneś zrobić, chcąc chronić zakupy dokonywane poprzez stronę WWW, jest zainstalowanie certyfikatu SSL. Certyfikat ten pozwoli na bezpieczne szyfrowanie transmisji strumienia danych przesyłanych pomiędzy komputerem klienta a Twoim serwerem. Krótko rzecz ujmując – zabezpieczy między innymi dane osobowe i teleadresowe przed zdalnym przechwyceniem.

Certyfikat SSL potwierdza wiarygodność domeny bądź domeny i jej właściciela. Autentyczność tych danych oraz pewność szyfrowania poświadcza niezależny i zaufany podmiot, a gwarancje finansowe sięgają nawet 750 000 zł. Zastanawiasz się pewnie jak to działa?

W przypadku strony niezabezpieczonej certyfikatem SSL, zazwyczaj, to co klient wprowadza do formularzy w serwisie WWW jest przesyłane pomiędzy przeglądarką internetową a serwerem otwartym tekstem. Jest to postać, którą bez większego trudu może przechwycić i odczytać osoba postronna. Szyfrowanie koduje jawny tak tekst, aby jego odczytanie było bardzo trudne.

Login i bezpieczne hasło

Kombinacja tych dwóch elementów to najbardziej rozpowszechniona metoda służąca do weryfikacji tożsamości osoby dokonującej zakupu. Sprawdza się w przypadku klientów wielokrotnie powracających do tego samego sklepu internetowego czy usługodawcy. Coraz częściej loginem jest po prostu adres e-mail – jest to najwygodniejsza opcja z punktu widzenia klienta. Niestety niesie za sobą również pewne ryzyko.

W sytuacji, gdy ktoś notorycznie używa tego samego hasła to w chwili jego przechwycenia osoba niepowołana za jednym zamachem dostaje dostęp do wielu używanych przez niego kont. Począwszy od profilu w portalu społecznościowym, przez skrzynkę e-mail po wirtualny dysk z cennymi plikami i zdjęciami.

Jeśli więc Twój biznes działa np. w sektorze usług e-zdrowie, ubezpieczeń czy finansów lub przetwarza wrażliwe dane osobowe, warto pomyśleć nad stworzeniem odpowiednich procedur bezpieczeństwa wprowadzających do procesu identyfikacji np. numer ID klienta bądź wymuszających na użytkowniku wprowadzenie skomplikowanego hasła.

Silne hasła to podstawa, dlatego warto zachęcić użytkowników do ich stosowania. Sposobów na to jest wiele. Możesz zastosować kilka metod walidacji pola formularza, w którym – w trakcie rejestracji – użytkownik podaje hasło. Np. minimalną liczbę znaków, wymóg stosowania cyfr i liter czy może jeszcze dalej – dużych i małych liter, cyfr oraz znaków specjalnych.

olejnym sposobem jest automatyczne bądź opcjonalne generowanie haseł przy pomocy odpowiednio zaprogramowanej aplikacji.

Pamiętaj jednak o zdrowym rozsądku. Wymuszanie na użytkowniku zbyt skomplikowanego hasła może prowadzić do spadku poziomu bezpieczeństwa. Ludzie mają bowiem skłonność do zapisywania trudnych haseł np. na karteczkach czy też w pliku tekstowym na pulpicie komputera.

Inną możliwością jest wymuszanie regularnej zmiany hasła. Jednak i w tym przypadku należy zachować umiar. Zbyt częste zmuszanie do tego użytkowników może skutkować wprowadzaniem bardzo słabych, słownikowych haseł jak np. nazwy bieżącego miesiąca.

Z punktu widzenia bezpieczeństwa systemu informatycznego i jego użytkowników niedopuszczalnym jest przechowywanie haseł w formie jawnej. Po stronie administratora strony WWW leży zapewnienie odpowiedniego szyfrowania gromadzonych haseł. Dzięki temu nawet w momencie włamania i przechwycenia danych intruz nie będzie miał z nich większego pożytku. Należy także unikać wysyłania haseł otwartym tekstem za pośrednictwem poczty e-mail. – mówi Magdalena Struzik, Koordynator działu marketingu Centrum Danych Kei.pl. Podczas procesu przypominania hasła lepiej wykorzystać mechanizm wymuszania zmiany hasła na nowe

Poza zagrożeniami ze strony niefrasobliwości klientów istnieje też realne ryzyko wykradzenia loginu i hasła. Jedną z metod przechwytywania loginu i hasła jest tzw. keylogger czyli złośliwe oprogramowanie rejestrujące wpisywane na klawiaturze znaki.

W celu obrony przed takimi atakami warto po pierwsze zainstalować na komputerze program antywirusowy oraz regularnie go aktualizować. Niestety ręczyć możesz tylko za siebie. Nie masz natomiast wpływu na to jakie konie trojańskie brykają po komputerach Twoich klientów. Co możesz zatem uczynić, aby wzmocnić odporność transakcji na tego typu ataki? Wprowadzić autoryzację transakcji.

Autoryzacja transakcji

Dla działalności, która w dużej mierze opiera się na konieczności wzbudzenia zaufania wśród użytkowników wartą rozważenia jest autoryzacja transakcji. Na czym to polega?Weryfikacja może przebiegać na wiele sposobów.

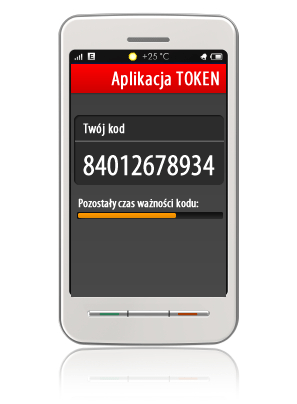

- Token – jest to jeden z rodzajów tzw. autoryzacji dwuskładnikowej. Proces weryfikacji przebiega dwubetapnowo. Po pierwsze np. w telefonie klienta instalowana jest aplikacja, której zadaniem jest wyświetlanie opisu transakcji oraz generowanie – po akceptacji opisu przez klienta – tokenów (kodów) dla niej. Po drugie, do uruchomienia aplikacji konieczne jest wprowadzenie kodu PIN. To rozwiązanie – choć mało popularne w naszym kraju – jest jednym z bardziej bezpiecznych.

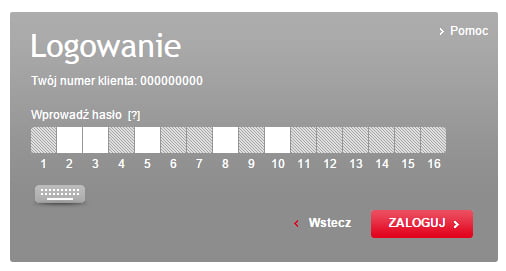

- Klawiatura ekranowa – jest to klawiatura nie podpięta do komputera, a wyświetlana na ekranie monitora. Używając jej wskazujemy kursorem lub palcem (gdy używamy tabletu) odpowiednie znaki na ekranie.

- Losowe znaki hasła – jest to rozwiązanie spotykane w niektórych bankach. Użytkownik logując się do swojego konta musi wprowadzić losowe znaki z ustanowionego wcześniej hasła.

- Karta kodów jednorazowych – jest to dostarczana do rąk klienta karta np. zdrapka zadrukowana ograniczoną liczbą kodów jednorazowych. Użytkownik, podczas składania zamówienia bądź dokonywania płatności, musi wprowadzić w odpowiednie pole formularza na stronie WWW jeden z kodów. Wprowadzenie prawidłowego kodu uwiarygadnia wykonaną czynność – czyli autoryzuje transakcję. Obecnie rozwiązanie to jest co raz częściej zastępowane nowocześniejszymi rozwiązaniami.

- Hasło SMS – jest to kod wysyłany poprzez sieć telefonii komórkowej na autoryzowany (podany podczas rejestracji) numer telefonu komórkowego. Podobnie jak w wyżej wymienionym przypadku klient musi wprowadzić nadesłany kod, aby potwierdzić transakcję. Kod jest jednorazowy i przypisany do konkretnej transakcji.

- Potwierdzenie transakcji via e-mail – ta metoda autoryzacji jest często stosowana przez sklepy internetowe. Polega na wysłaniu tuż po dokonaniu przez klienta transakcji automatycznej wiadomości e-mail zawierającej link zwrotny. Kliknięcie weń potwierdza wykonaną operację i inicjuje proces realizacji zamówienia. materiały promocyjne.

- Podpisywanie transakcji – kolejną, lecz niezbyt wygodną, metodą transakcji jest sygnowanie transakcji podpisem elektronicznym. Technika ta wymaga zainstalowania po stronie klienta odpowiedniego oprogramowania.

Jak widzisz, sposobów na zapewnienie bezpieczeństwa transakcji jest wiele. Wybierz spośród nich te najbardziej dopasowane do Twojej grupy docelowej. Pamiętaj, że niektóre z opisanych wyżej metod lepiej sprawdzą się w przypadku instytucji finansowych czy platform e-zdrowie. Nie szarżuj, ale też nie traktuj bezpieczeństwa lekko.

Poczytaj więcej na naszym blogu

-

Disaster Recovery Plan – i jego rola w działaniu firmy

Disaster Recovery Plan to dokument stanowiący procedurę postępowania na wypadek katastrofy. DRP porządkuje schemat działania i ustala procedurę działania przed, w trakcie i po ustaniu zdarzenia krytycznego. -

W chmurze czy lokalnie na serwerze dedykowanym?

Serwer czy chmura? Zastanawiasz się teraz, jakie rozwiązanie zapewni Ci oczekiwaną wydajność. Co będzie bezpieczniejsze? Serwer czy chmura? Jakie są wady i zalety każdego z nich?