Hosting

Zapora sieciowa, czyli co to jest firewall

Co znajdziesz w tym artykule:

Firewall pozwala zabezpieczyć nasze komputery i serwery przed atakami, które w dzisiejszych czasach – według naszych obserwacji – zdarzają się co dwie minuty. Do najczęstszych zaliczamy skanowanie naszego adresu IP pod kątem uruchomionych usług, a następnie próby użycia na nie istniejących exploitów (błędów). Firewall pozwala określić, które z elementów sieci są godne zaufania i odpowiednio filtrować dostęp do sieci lokalnej. Dlaczego firewall jest koniecznością i jak odpowiednio z niego korzystać?

Zapory sieciowe. Klasyfikacja

Bazując na podstawowej klasyfikacji, zapory sieciowe dzielimy te programowe, wymagające skonfigurowanego środowiska operacyjnego oraz sprzętowe – rozumiane jako specjalistyczne urządzenie, które obok filtrowania ruchu mają na celu także tworzenie niezależnych sieci lokalnych (NAT), mogą pełnić funkcję serwera DNS lub DHCP, a także routera. Rozwiązanie sprzętowe zapewniające integrację z VPN, służą uwierzytelnianiu użytkowników. Zapory sprzętowe cechują się stosunkowo łatwiejszą instalacją i konfiguracją. Zapewniają też więcej możliwości i przewidzianych funkcji.

Kolejna klasyfikacja dzieli zapory sieciowe na filtrujące i pośredniczące.

Zapory filtrujące

Zasoby filtrujące monitorują przesyłane pakiety sieciowe. Działają na poziomie warstwy 3 i 4 ISO/OSI. Na podstawie ustalonych reguł następuje blokowanie bądź udostępnianie połączeń wychodzących z komputera.

Zapory pośredniczące

Zapory sieciowe pośredniczące mają na celu monitorowanie połączeń z serwerem. Działają na poziomie warstwy aplikacji 3 i 5 ISO/OSI. Zapora łącząc się z danym źródłem pobiera dane i analizuje ich zawartość. Tak zebrane dane wysyła do serwera użytkownika.

Instalacja i konfiguracja Firewall

Firewall najczęściej jest oprogramowaniem wbudowanym w system operacyjny, działającym na naszym komputerze lub serwerze. W przypadku Linuxa to w zdecydowanej większości iptables (jest to część większego pakietu o nazwie netfilter). Dla systemu firmy Microsoft jest to Windows Defender Firewall (Windows 10). Oczywiście nie jest wymagane, aby firewall był instalowany jako oprogramowanie w docelowym miejscu. Jednym z częściej stosowanych rozwiązań jest firewall sprzętowy, który wpinamy pomiędzy maszyną końcową a naszym routerem (czasami instalujemy go przed routerem lub też przed głównym switchem).

To sprawia, że urządzenie staje się “niewidoczne” dla systemu operacyjnego. Możemy używać go niezależnie od posiadanego przez nas sprzętu. Ułatwia to np. zarządzanie małą firmową siecią komputerową, gdzie przecież najczęściej mamy do czynienia z różnego typu infrastrukturą, a większość urządzeń potrzebuje dostępu do Internetu. Konfiguracja firewall odbywa się najczęściej przez panel WWW lub też specjalne oprogramowanie producenta.

Firewall. Funkcjonalności

Mówiąc o firewallu najczęściej mamy na myśli rozwiązania pozwalające na blokowanie transmisji danych pochodzących z konkretnych adresów IP, chronieniu usług przez blokowanie portów dla ruchu zewnętrznego, itp. Mało kto pamięta, że tzw. packet filter to podstawowa funkcjonalność, dostępna jedynie w pierwszej generacji firewalli. Aktualnie najczęściej używanym typem zapory sieciowej jest jego druga generacja, czyli tzw. firewall stanowy. Rozszerza on to, co potrafiły pierwsze zapory ogniowe o możliwość śledzenia stanu pakietów. Pozwala to na używanie stanu transmisji jako kryterium przy filtracji ruchu.

Obciążenie serwera

Możliwość śledzenia stanu pakietów pozwala zarządzać wydajnością serwera. W tym celu stosujemy reguły. Dla przykładu, jeśli chcemy zablokować transmisję TCP pochodzącą z konkretnych adresów IP to, zamiast porównywać adres źródłowy każdego przychodzącego pakietu, wystarczy sprawdzić go jedynie dla pakietu rozpoczynającego transmisję (pakiet SYN, który inicjuje transmisję TCP/IP) i zablokować. Tym samym, nawet jeśli atakujący dalej będzie wysyłał jakieś pakiety, to będą one ignorowane (nawet bez użycia firewalla) przez sam system operacyjny.

Pozwala to na znaczne zmniejszenie obciążenia procesora maszyny końcowej. Oczywiście, taki sposób blokowania nie jest w stanie zapobiec atakom typu SYN flood. Nie zabezpiecza także wysyceniu łącza poprzez słanie ogromnej ilości pakietów.

Brute Force

Przykład? Jednym z częściej stosowanych ataków są – ataki typu Brute Force, których celem jest złamanie zabezpieczeń. Atakujący próbuje odgadnąć hasło, próbując tych najpopularniejszych, w zestawieniu różnych kombinacji. Taka sytuacja zostanie odnotowana jako próba zalogowania, która jednocześnie przekłada się na obciążenie serwera (zapisanie do logu, bazy danych, obsługa całego wywołania itd.) Wspomniane zdarzenie to jednocześnie najczęstszy powód przekraczania obciążenia konta hostingowego przez użytkowników. Wykrycie tego typu sytuacji pozwala na skuteczną blokadę ataków, całkowicie ignorując próby.

Firewall. Przegląd rozwiązań

W wielu wypadkach omówione wcześniej firewalle okazują się jednak niezdolne do zatrzymania zagrożenia. W końcu atak na stronę może mieć bardzo często postać jednego konkretnego wywołania (wykorzystując dopiero co odkrytą podatność aplikacji). Dla wcześniej wspomnianych firewalli wygląda to niegroźnie, gdyż nie są to setki połączeń w krótkim czasie, czy też skanowanie portów, itp. Niczym nie różni się to od normalnego ruchu generowanego przez setki innych użytkowników.

W wyniku wykorzystania przez atakującego takiego błędu w oprogramowaniu serwera, ten może ujawnić np. hasło administratora. Często dochodzi także do sytuacji, gdy klienci do połączenia używają jednego adresu IP dla dziesiątek komputerów. Taką metodę stosują różne instytucje np. biblioteki, szkoły, uczelnie, sieci osiedlowe, a więc blokowanie jednego konkretnego adresu czasami nie wchodzi w grę.

Zmienny adres IP

Co w odwrotnej sytuacji? Atakujący ma zmienny adres IP efektem czego po blokadzie całego zakresu, z którego może się on łączyć, blokujemy także dziesiątki tysięcy niewinnych internautów. W przypadku takich sytuacji stosujemy tzw. firewalle aplikacyjne, które działają na jeszcze wyższych warstwach modelu OSI. Mają na celu nie tylko analizę treść samej transmisji, ale także jej charakterystykę. Na tej podstawie jesteśmy w stanie określić, jakie konkretnie działania podejmuje użytkownik. Docelowo możemy tworzyć bardzo skomplikowane reguły zabezpieczające nasze oprogramowanie.

Firewall aplikacyjny

Firewall aplikacyjny analizuje zawartość danych, jakie przesyła dana aplikacja (zarówno dane przychodzące, jak i wychodzące), starając się określić jakiego typu operacje wykonuje użytkownik, jakie podaje parametry, jakie dane stara się odczytać, co odpowiada serwer danej usługi. Jako, że analizowana jest warstwa aplikacji to trudno określić tu jakieś standardy funkcjonalności i możliwości, jak w przypadku sprzętowego firewalla. W końcu protokoły sieciowe są ściśle ustandaryzowane i dobrze udokumentowane. Natomiast aplikacje mogą używać do komunikacji autorskich rozwiązań niezgodnych z ogólnie dostępnymi standardami.

Powoduje to, że na rynku dostępna jest cały wachlarz tego typu rozwiązań. Począwszy od tych ściśle specjalizowanych (np. do ochrony baz danych, jako serwer proxy między aplikacją a serwerem bazodanowym), po dość uniwersalne komercyjne rozwiązania. W przypadku usług hostingowych najistotniejsze dla nas będą te pozwalające chronić nasze serwisy WWW. W większości ta część usług daje użytkownikom największą swobodę działania, równocześnie często będąc jedynym elementem dostępnym z zewnątrz. Czyni to ją polem do popisu dla wszystkich hakerów, botnetów, itp.

Firewall typu WAF (Web Application Firewall)

Z tego względu wyodrębniła się grupa uniwersalnych firewalli typu WAF (Web Application Firewall) stosowanych dla wszystkich typów aplikacji webowych. Jednym z najpopularniejszych tego typu rozwiązań jest ModSecurity. Ostatnimi czasy doczekał się on wersji 3.0, w której kompletnie zmieniono sposób jego działania, jednak zachował on znaczną część funkcjonalności z wersji 2. W tej chwili jest to już wtyczka do trzech, chyba najpopularniejszych, serwerów WWW czyli Apache, NGINX oraz IIS. Przy jego okazji warto wspomnieć o organizacji The Open Web Application Security Project (OWASP), która udostępnia bardzo dużą ilość w większości uniwersalnych regułek, pozwalającą zabezpieczyć dużą część aplikacji webowych, nie pobierając przy tym żadnych opłat.

Firewalle aplikacyjne pozwalają też niejako na tworzenie nowych funkcjonalności, czy też łatanie dziur w oprogramowaniu, które przestało być już rozwijane. Przy jego użyciu możliwe jest np. zablokowanie możliwości logowania użytkownika administracyjnego do konkretnych adresów IP, równocześnie pozostawiając możliwość logowania na pozostałych z dowolnego adresu IP. Można też stworzyć regułę chroniącą nasze hasła, która zablokuje każde wywołanie, w wyniku którego do odpowiedzi miałby trafić konkretny fragment tekstu. Popularne jest też przesyłanie komentarzy/postów na forach do skanera antyspamowego, czy też skanowanie wszystkich wgrywanych plików przy użyciu antywirusa.

Atak co 2 minuty

Z prowadzonych przez nas obserwacji, wynika, że tylko w skali naszej firmy hostingowej średnio co niecałe dwie minuty ktoś próbuje wgrać na serwer wirusa, czy też web shella. Wykorzystywane są przy tym błędy w najpopularniejszych systemach zarządzania treścią (WordPress, Joomla, Drupal) – mówi Marcin Szopa, Administrator ds. infrastruktury IT w Kei.pl

Niestety jak można się spodziewać, w wielu wypadkach tak skomplikowane operacje wymagają znacznie większej mocy obliczeniowej, niż samo przetworzenie żądania przez serwer WWW. Opóźnienia mogą sięgać czasem 0.5s, dodatkowo znacznie zwiększając użycie procesora (nawet kilkukrotnie). Dlatego najlepiej stosować tylko ściśle określone reguły zabezpieczeń, zaznacza Marcin Szopa.

Aktywowanie wszystkich możliwych jest niepotrzebne, gdyż większość z nich i tak może nie mieć zastosowania w naszym konkretnym przypadku. Aby odciążyć takiego firewalla, warto połączyć go razem z naszym klasycznym firewallem stanowym. Tak aby ten drugi zajmował się blokowaniem adresów IP (w przypadku których wykryto nielegalne działanie), a pierwszy robił to tylko tymczasowo i doraźnie, skupiając się głównie na detekcji zagrożeń.

Firewall nowej generacji

Firewalle aplikacyjne bardzo często używane są do analizy ruchu wyjściowego w firmach, w których przetwarzane są wrażliwe dane. Organizacje tego typu narażone są na ataki zarówno z zewnątrz, jak i wewnątrz. Dlatego różni producenci (Fortinet, Sophos, Cisco) oferują całą gamę rozwiązań do ochrony sieci, w których skład wchodzi właśnie firewall aplikacyjny.

- Najczęściej określają one swoje produkcje jako firewalle nowej generacji (Next Generation Firewall – NGFW).

- Są to bardzo rozbudowane rozwiązania, które pozwalają określić np. różne frazy, które mają być chronione (sformułowania z tajnych dokumentów, lub też całe dokumenty).

- Następnie szukają ich w ruchu, który generują pracownicy, przeczesując go w czasie rzeczywistym. Pozwala to na zablokowanie wycieku danych, który niekoniecznie jest spowodowany świadomym działaniem pracownika. Ruch może być monitorowany niemal niezależnie od sposobu w który jest on wysyłany.

Oprogramowanie takie potrafi np. rozpakować załącznik e-maila i przeprowadzić OCR przesyłanych w nim obrazków, czy też przeszukać wiele formatów dokumentów w poszukiwaniu wycieku. Dodatkowo jest w stanie sprawdzić część szyfrowanych transmisji, stosując metodę typu man in the middle.

Inną ciekawą opcją jest tryb uczenia, w którym na początku urządzenie jedynie analizuje ruch generowany przez użytkowników, ucząc się charakterystyki ich działań. Dzięki temu są w stanie zaalarmować administratora, gdyby np. ktoś w momencie, gdy biuro jest już zamknięte, zaczął używać komputera jednego z pracowników.

Linux AppArmor

Warto też wspomnieć, że firewalle aplikacyjne to nie tylko rozwiązania działające w oparciu o sieci komputerowe. Takim firewallem jest np. znany z systemu Linux AppArmor. Pozwala on na monitorowanie i ewentualne blokowanie dostępu aplikacji do wielu aspektów działania systemu operacyjnego. Umożliwia blokowanie dostępu na poziomie pojedynczych plików/katalogów, ale też blokowanie dostępu do sieci, i do wykonywania konkretnych operacji na plikach. Mamy tu prawie całkowitą dowolność ustawień.

Dzięki trybowi uczenia możemy sprawdzić, jak zachowuje się aplikacja podczas normalnego działania. Następnie zablokować wszystkie odstępstwa od tej normy, co pozwoli na uniknięcie niebezpieczeństw związanych z wykryciem błędów w aplikacjach.

Firewall UTM

Firewall UTM (Unified Threat Management) funkcjonujący, zawsze jako rozwiązanie sprzętowe stanowi rozwinięcie firewali typu NGFW. Stanowi kompleksowe wsparcie dla polityki bezpieczeństwa zasobów firmy. W jednej “skrzynce” realizowanych jest wiele obszarów z zakresu bezpieczeństwa. UTM łączy w sobie m.in takie obszary, jak: filtrowanie adresów url, system IDS/IPS, autoryzację VPN, ochronę antywirusową. To także zrównoważenie obciążeń sieciowych. Rozwiązanie wzbogaciliśmy także o funkcje filtrowania ruchu w warstwie aplikacyjnej. Administratorzy konfigurując zaporę mają możliwość precyzyjnego ustanawiania dostępów do poszczególnych usług – jak IMOA, VoIP, czy FTP. Decydując się na UTM, możesz kupić kompletne urządzenie bądź własnoręcznie złożyć modułowy model sprzętu. Specyfika Firewalla NGFW a UTM jest zbieżna.

Firewall. Poznaj rozwiązania stosowane przez KEI

Korzystając z infrastruktury Kei.pl – w celu zachowania najwyższych standardów bezpieczeństwa korzystamy z 2 poziomów Firewalla stanowego. Pierwszy poziom obsługiwany jest przez naszych administratorów. To ciągłe działania polegające na wyszukiwaniu ataków na naszą sieć (skanowanie, ataki brute force) i blokowaniu wątpliwych adresów IP. Podobne działania dotyczy zbyt dużej ilości niepoprawnych logowań do posiadanych usług (FTP, skrzynka pocztowa, bazy danych itp.). Ponadto współpracujemy z firmami, których głównym zadaniem jest śledzenie botnetów/botów. Drugi poziom obsługiwany jest bezpośrednio przez użytkowników z panelu WebAs. Z jego poziomu istnieje możliwość blokowania danych adresów IP, udostępniania usługi dla konkretnych adresów itp.

Jak to zrobić?

Aby przejść w panelu WebAs do ustawień zapory sieciowej, należy wejść w zakładkę bezpieczeństwo, a następnie kliknąć Firewall.

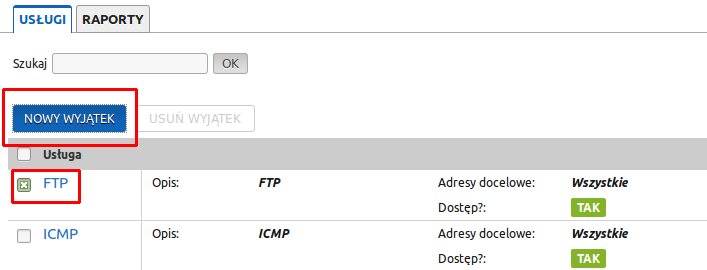

Regułami bezpieczeństwa możesz zarządzać w ramach posiadanej usługi serwera dedykowanego bądź wirtualnego. Z poziomu panelu WebAs masz możliwość zarządzania ruchem wychodzącym. Domyślnie wszystkie usługi są odblokowane. Wyjątek stanowi SMTP port 25. W celu ograniczenia ruchu wychodzącego z Twojego serwera kliknij i przejdź do zakładki “Nowy wyjątek”.

W kolejnym kroku zdefiniuj wyjątek i określ formę jego funkcjonowania zaznaczając TAK lub NIE (dostęp, brak dostępu). Dodatkowo możesz określić dany adres IP oraz porty. Po wprowadzeniu wszystkich zmian, zakończ edycję klikając “Zapisz formularz”.

W Panelu możesz skorzystać z opcji blokowania konkretnych adresów IP. W tym celu w panelu głównym należy przejść do zakładki “Zablokowane IP”, a następnie wejść w ustawienia użytkownika. Kliknij “Nowa blokada IP”. W ustawieniach blokady IP uzupełniasz konkretne adresy IP, sieci i domeny. Po wprowadzeniu danych, zapisz zmiany.

W zakładce raporty pokazujemy natomiast zablokowane połączenia z adresów IP i są dostępne do 3 dni wstecz.

Kolejną z opcji dostępnych dla użytkownika jest możliwość tworzenia tak zwanej “Whitelisty”. W ramach swojego serwera możesz dodać adresy IP i sieci zarówno dla ruchu wejściowego i wyjściowego. W tym celu wybierz jakiego ruchu mają dotyczyć zmiany i utwórz nowy wpis.

Źródło:

http://www.itwadministracji.pl/numery/wrzesien-2017/utm-kontra-firewall-nowej-generacji.html

Firewall, inaczej ściana ogniowa lub zapora sieciowa, to jedno z najpopularniejszych narzędzi do zapobiegania niepowołanemu dostępowi do naszego serwera.

Firewall w czasie rzeczywistym filtruje oraz monitoruje ruch pomiędzy komputerem a siecią, chroniąc dane przesyłane przez router. Ponadto, zapora sieciowa odpowiedzialna jest za tworzenie dzienników zdarzeń, które ułatwiają identyfikację różnych incydentów (np. cyberataków).

Poczytaj więcej na naszym blogu

-

Korzyści posiadania własnego adresu IP

Posiadanie własnego adresu IP staję się coraz trudniejsze. Wyczerpana pula adresów przez RIPE NCC sprawia, że coraz częściej użytkownicy samodzielnie poszukują możliwości jego pozyskania. -

MySQL – czym jest, różnice między MySQL i SQL

SQL i MySQL to często spotykane terminy. Choć mogą wydawać się blisko spokrewnione, oznaczają tak naprawdę co innego. Znajomość różnic między nimi jest niezbędna, jest chcesz pracować z relacyjnymi bazami danych.